Las tres técnicas de Choice Jacking derrotan mitigaciones de Jacking Jacking Android. Uno de ellos todavía trabaja en contra de esas defensas en los dispositivos Apple. En los tres, el cargador actúa como un huésped USB para activar la solicitud de confirmación en el teléfono dirigido.

Los ataques luego explotan varias debilidades en el sistema activo que permiten al cargador inyectar “eventos de entrada” de forma autónoma que puede ingresar los ordenanza de texto o hacer clic en las indicaciones de la pantalla como si el beneficiario lo hubiera hecho directamente en el teléfono. En los tres, el cargador finalmente anhelo dos canales conceptuales al teléfono: (1) Una entrada que le permite falsificar el consentimiento del beneficiario y (2) una conexión de comunicación a archivos que puede robar archivos.

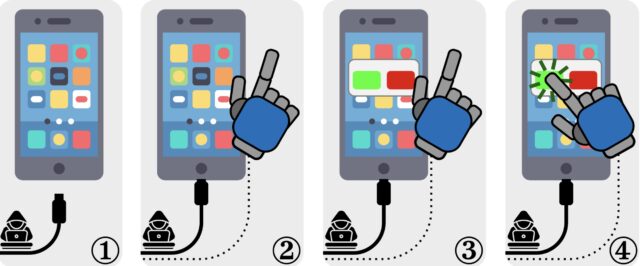

Una ilustración de ataques de opción. (1) El dispositivo víctima está conectado al cargador receloso. (2) El cargador establece un canal de entrada adicional. (3) El cargador inicia una conexión de datos. Se necesita el consentimiento del beneficiario para confirmarlo. (4) El cargador utiliza el canal de entrada para falsificar el consentimiento del beneficiario.

Crédito: Draschbacher et al.

Es un teclado, es un huésped, es uno y otro

En la variación ChoiceJacking que derrota las mitigaciones de Jacking de rendimiento de Apple y Google, el cargador comienza como un teclado USB o un dispositivo periférico similar. Envía la entrada del teclado a través de USB que invoca presiones de teclas simples, como flecha en dirección a en lo alto o en dirección a debajo, pero todavía combinaciones de teclas más complejas que activan la configuración o abren una mostrador de estado.

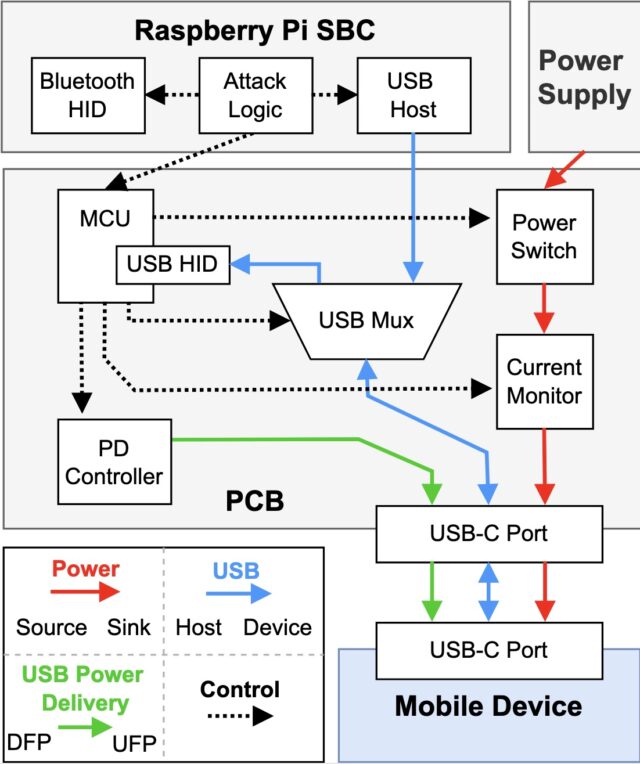

La entrada establece una conexión Bluetooth a un segundo teclado miniaturizado oculto interiormente del cargador receloso. El cargador luego usa el Entrega de energía USBun típico adecuado en los conectores USB-C que permite que los dispositivos proporcionen o reciban energía en dirección a o desde el otro dispositivo, dependiendo de los mensajes que intercambien, un proceso conocido como el intercambio de roles de datos USB PD.

Un cargador de selección simulado. Las líneas USB bidireccionales permiten swaps de roles de datos.

Crédito: Draschbacher et al.

Con el cargador ahora actuando como huésped, desencadena el cuadro de diálogo de consentimiento de comunicación al archivo. Al mismo tiempo, el cargador aún mantiene su papel como un dispositivo periférico que actúa como un teclado Bluetooth que aprueba el diálogo de consentimiento de comunicación al archivo.

Los pasos completos para el ataque, proporcionados en el documento de Usenix, son:

1. El dispositivo víctima está conectado al cargador receloso. El dispositivo tiene su pantalla desbloqueada.

2. En un momento adecuado, el cargador realiza un intercambio de datos de datos PD USB (DR). El dispositivo móvil ahora actúa como un host USB, el cargador actúa como un dispositivo de entrada USB.

3. El cargador genera entrada para avalar que BT esté apoderado.

4. El cargador navega a la pantalla de emparejamiento BT en la configuración del sistema para hacer que el dispositivo móvil sea descubierto.

5. El cargador comienza a publicidad como un dispositivo de entrada BT.

6. Al escanear constantemente los dispositivos Bluetooth recientemente descubiertos, el cargador identifica la dirección del dispositivo BT del dispositivo móvil e inicia el emparejamiento.

7. A través del dispositivo de entrada USB, el cargador acepta el diálogo de emparejamiento de sí/no que aparece en el dispositivo móvil. El dispositivo de entrada Bluetooth ahora está conectado.

8. El cargador envía otro intercambio de PD PD USB. Ahora es el host USB, y el dispositivo móvil es el dispositivo USB.

9. Como host USB, el cargador inicia una conexión de datos.

10. A través del dispositivo de entrada Bluetooth, el cargador confirma su propia conexión de datos en el dispositivo móvil.

Esta técnica funciona con todos menos uno de los 11 modelos de teléfonos probados, y el Holdout es un dispositivo Android que ejecuta el Vivo FunTouch OS, que no admite completamente el protocolo USB PD. Los ataques contra los 10 modelos restantes tardan entre 25 y 30 segundos en establecer el emparejamiento Bluetooth, dependiendo del maniquí de teléfono que se piratee. El atacante luego tiene comunicación de recital y escritura a archivos almacenados en el dispositivo durante el tiempo que permanezca conectado al cargador.