Supongamos que ha creado un servidor doméstico de vanguardia utilizando equipos de punto empresarial y lo armó con una de las mejores plataformas de virtualización en el coalición. Si te gustan los laboratorios en casa, te divertirás con un batallón de contenedores y máquinas virtuales. Sin confiscación, deberá estar conectado a la red recinto del servidor cada vez que desee trabajar en un plan.

Pero, ¿qué pasa si eres un viajero frecuente y necesitas dejar la comodidad de tu laboratorio de tinking de vez en cuando? Una red privada supuesto puede ayudarlo a conectarse a su servidor doméstico desde redes externas no confiables sin comprometer la seguridad de su temporada de trabajo. Pero si no le gusta vestir cientos de dólares cada mes en una VPN pagada, ¡puede encajar uno en una Raspberry PI económica!

Relacionado

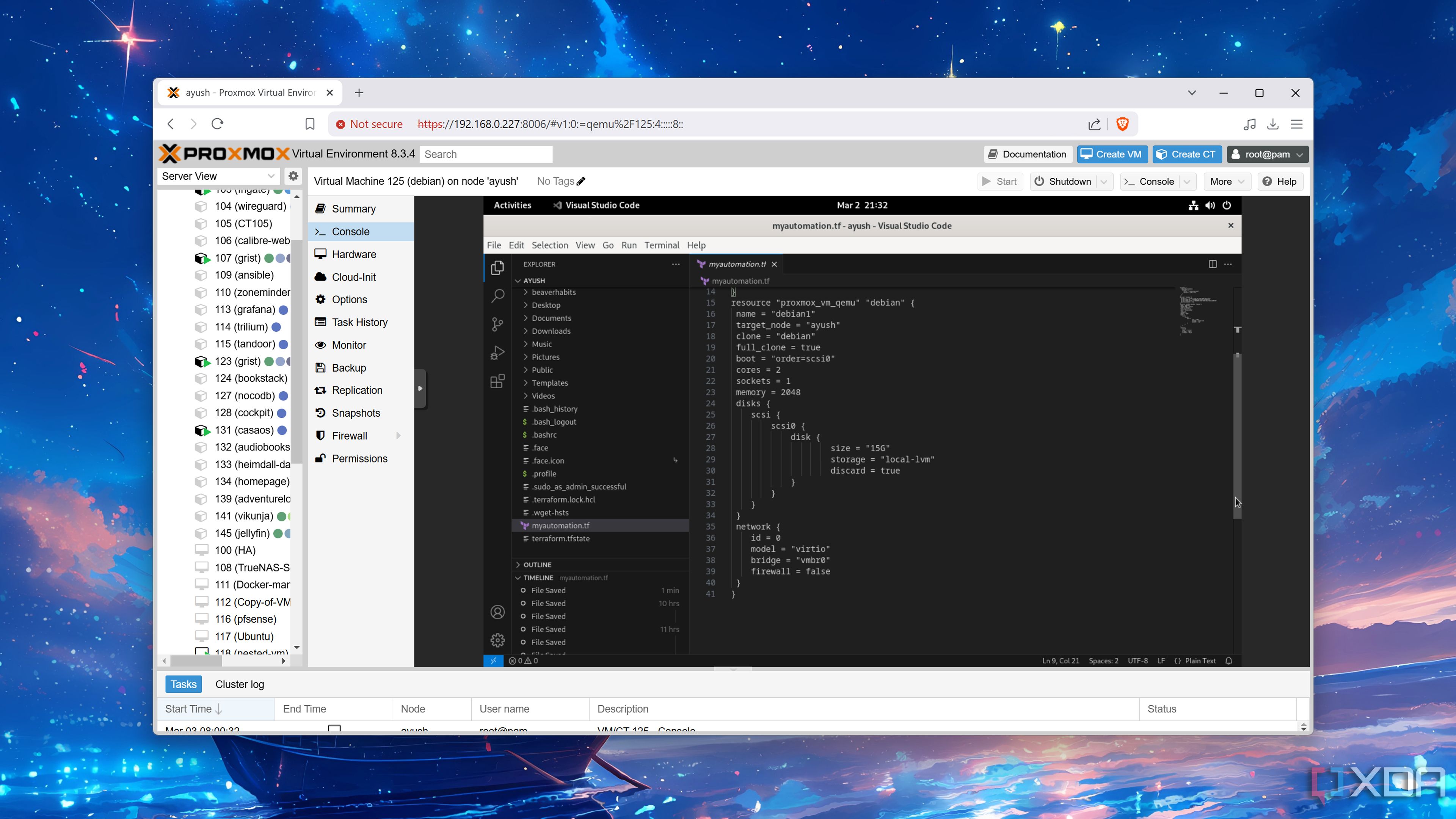

Utilizo Terraform para aprovisionar automáticamente las máquinas virtuales en Proxmox: así es como

Si proporcionadamente puede parecer congruo desalentador, Terraform es una utensilio de automatización sorprendente para aprovisionar máquinas virtuales en su laboratorio doméstico

Lo que necesitarás para este plan

Transmitido que un servidor de WireGuard escasamente consume posibles, no necesita un maniquí de Raspberry Pi de primera cuerda y puede optar por una tabla cero afectuoso con el presupuesto. He usado la lectura de escritorio del sistema eficaz Raspberry Pi en este tutorial, pero asimismo puede optar por la lectura CLI de la distribución si desea optimizar el consumo de posibles.

Si proporcionadamente hay un par de formas de poner en funcionamiento WireGuard en una Raspberry Pi, he ido con el paquete WG-Easy, ya que ofrece una interfaz UI basada en la web para mandar la VPN. Pero regalado que ejecutaremos WG-Easy adentro de un contenedor, debe instalar un tiempo de ejecución de contenedor de antemano. He ido con Docker para permanecer las cosas simples, y puede consultar nuestra práctico para principiantes para configurar Docker Engine en el Raspberry Pi en caso de que tenga problemas al configurar sus paquetes.

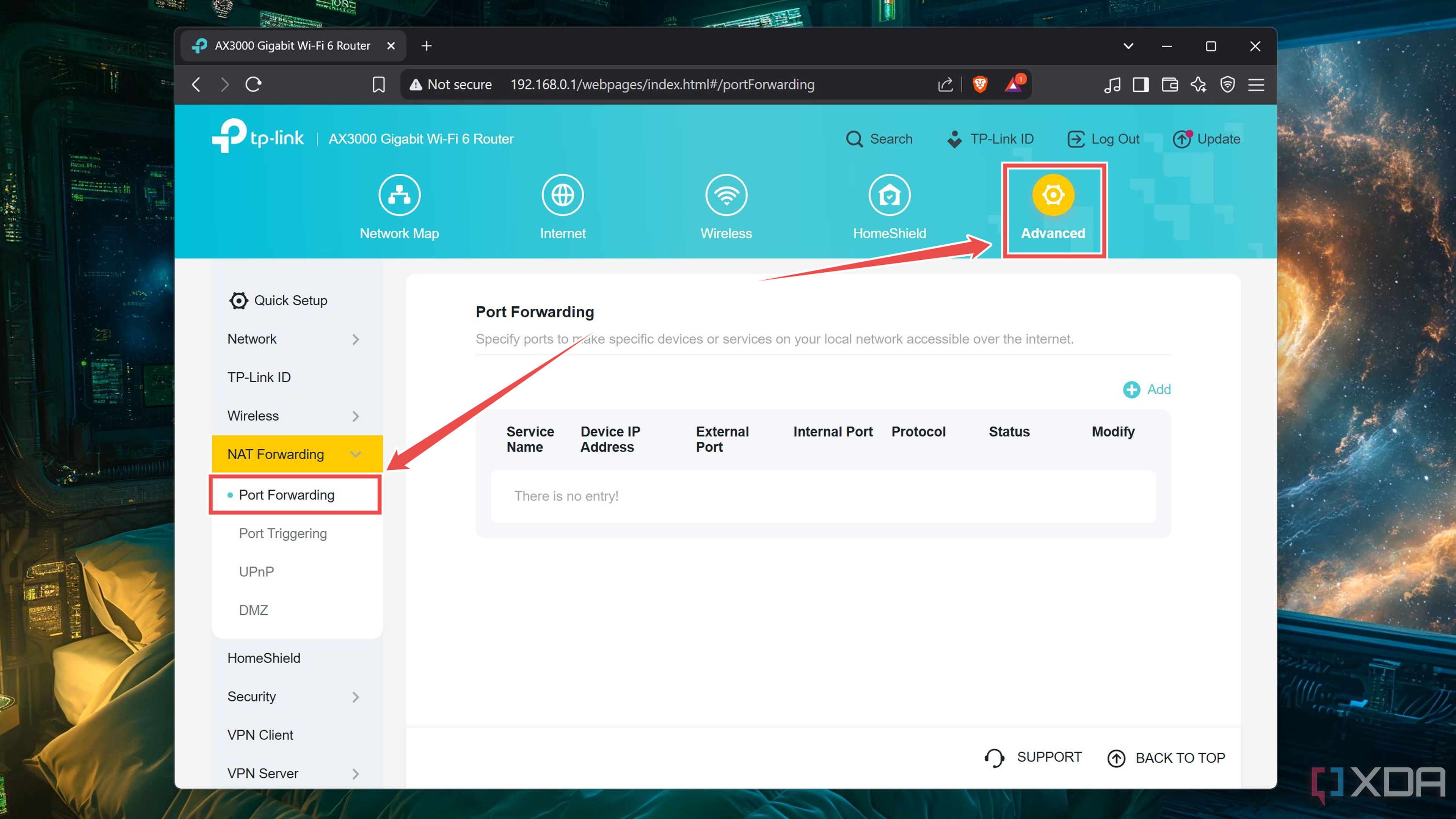

Habilitar el reenvío de puertos en su enrutador

Antaño de que pueda incursionar en la terminal de Raspberry Pi, tendrá que configurar el reenvío de puertos adentro de su enrutador. De lo contrario, solo podrá consentir a la VPN de los clientes locales, lo que derrota el propósito mismo de este tutorial. Si proporcionadamente los pasos exactos pueden variar según su enrutador, aquí hay un esquema genérico del procedimiento genérico:

-

Inicie sesión en su enrutador panel de filial.

-

Dirígete al Progresista pestaña y seleccione Reenvío de puertos bajo el Reenvío de NAT encabezamiento.

-

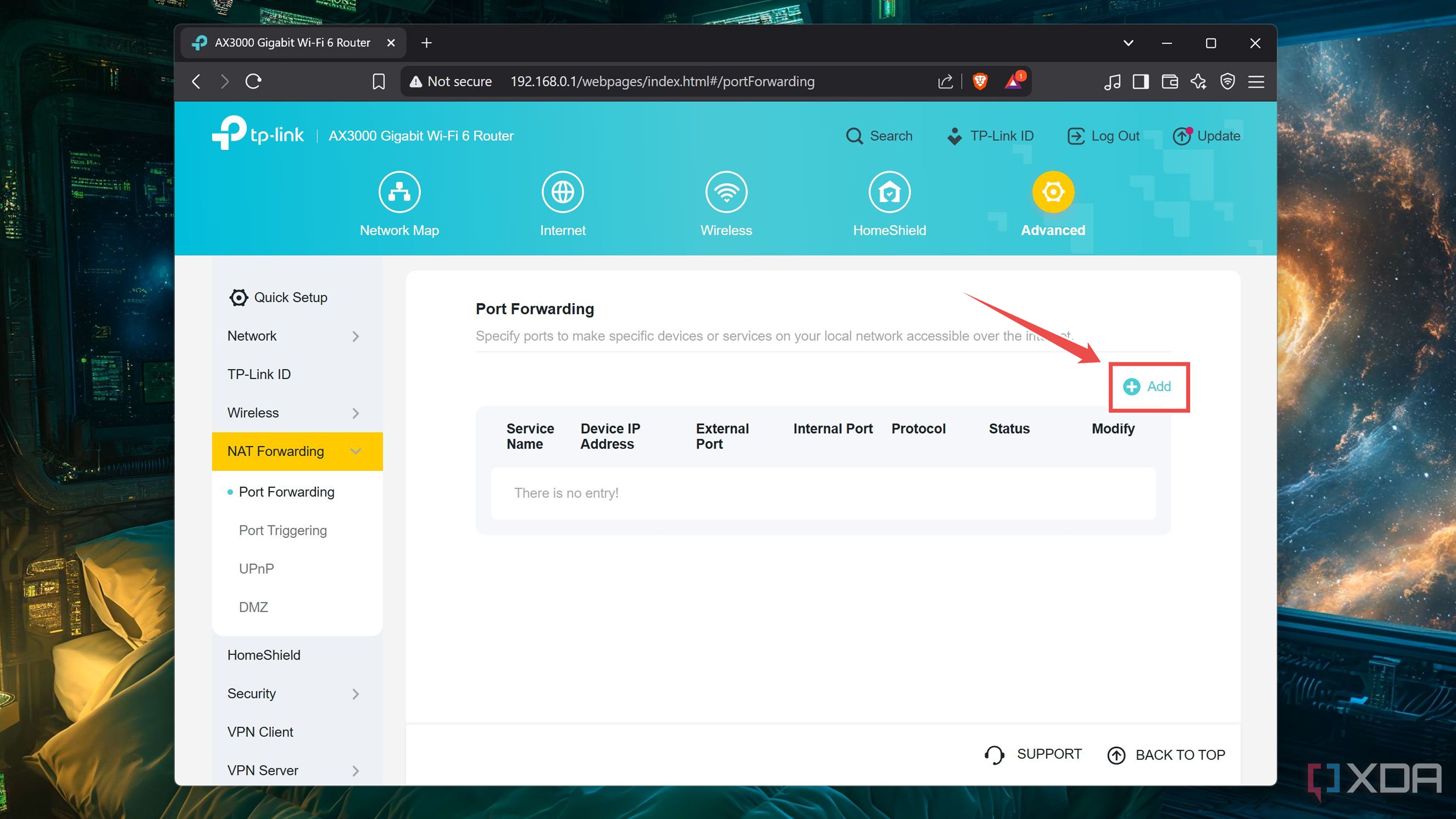

Haga clic en el Anexar timbre debajo del Reenvío de puertos pestaña.

-

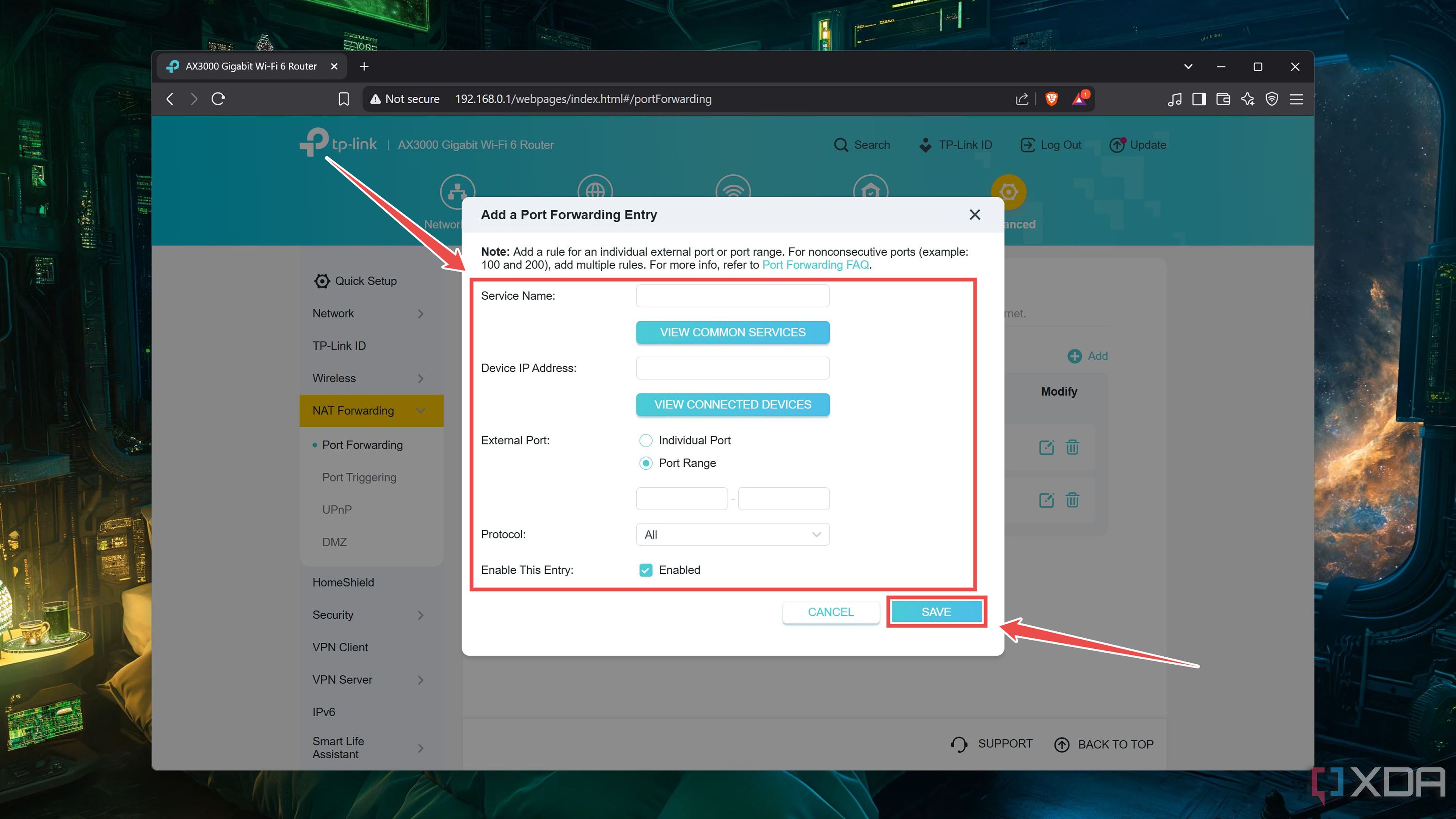

Entrar en Nombre de servicioescriba el Dirección IP de tu frambuesa pi como el Dirección IP del dispositivoelige el Puerto Desea exponer y chocar Librarse.

Implementar WG-Easy como contenedor

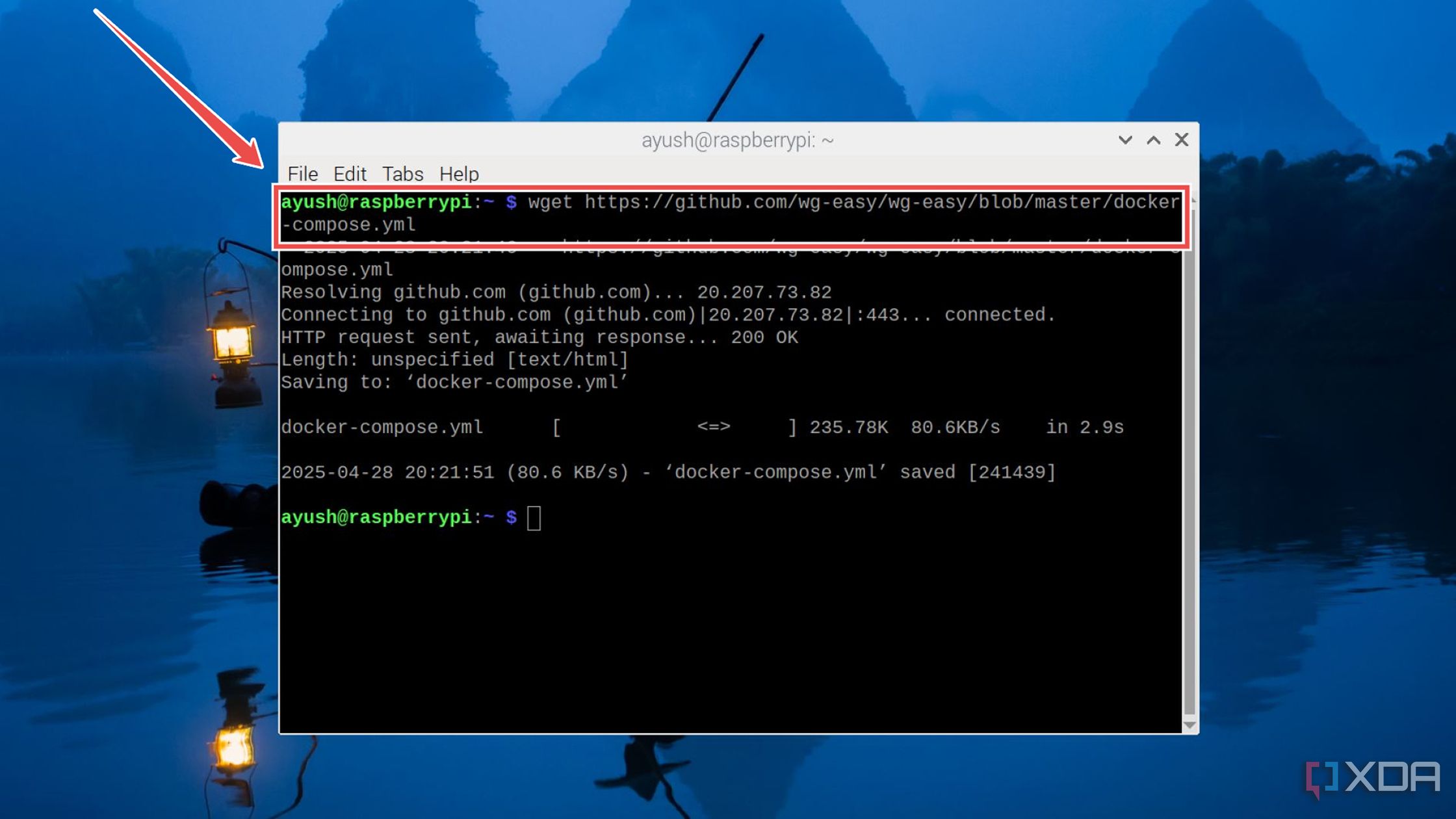

Una vez que haya configurado el reenvío de puertos, es hora de preparar un contenedor para la imagen de WG-Easy. Para hacerlo,

-

(Opcional) Si estás en una distribución de GUI, inicia el Terminal aplicación incluida con ella.

-

Ejecutar el wget ordenar para obtener el Docker-composa.yml Archivo asociado con WG-Easy. wget https://raw.githubusercontent.com/wg-easy/wg-easy/refs/heads/master/docker-compose.yml

-

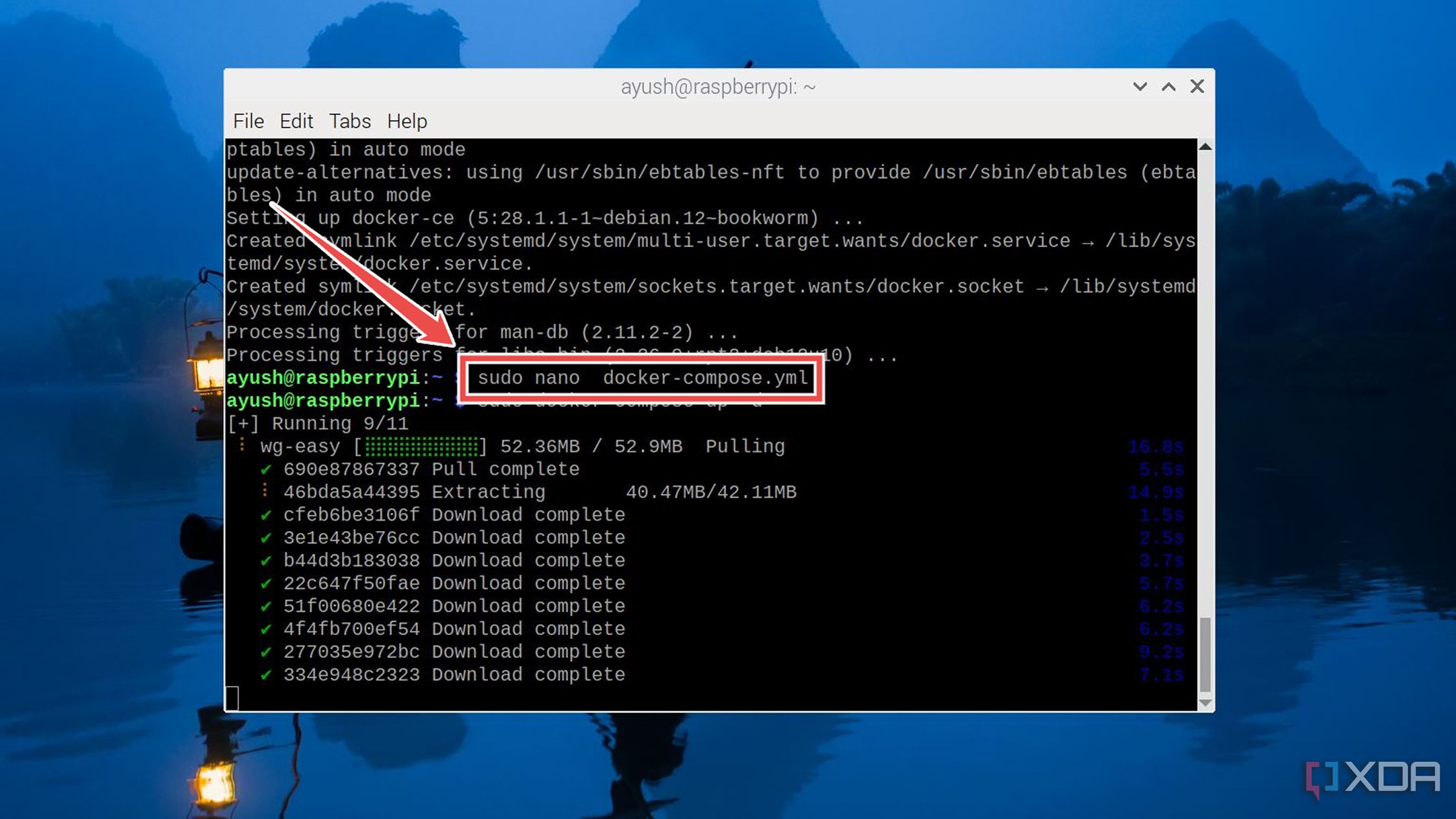

Usar el nano Editor para aclarar el archivo Docker-Compose.yml: sudo nano docker-compose.yml

-

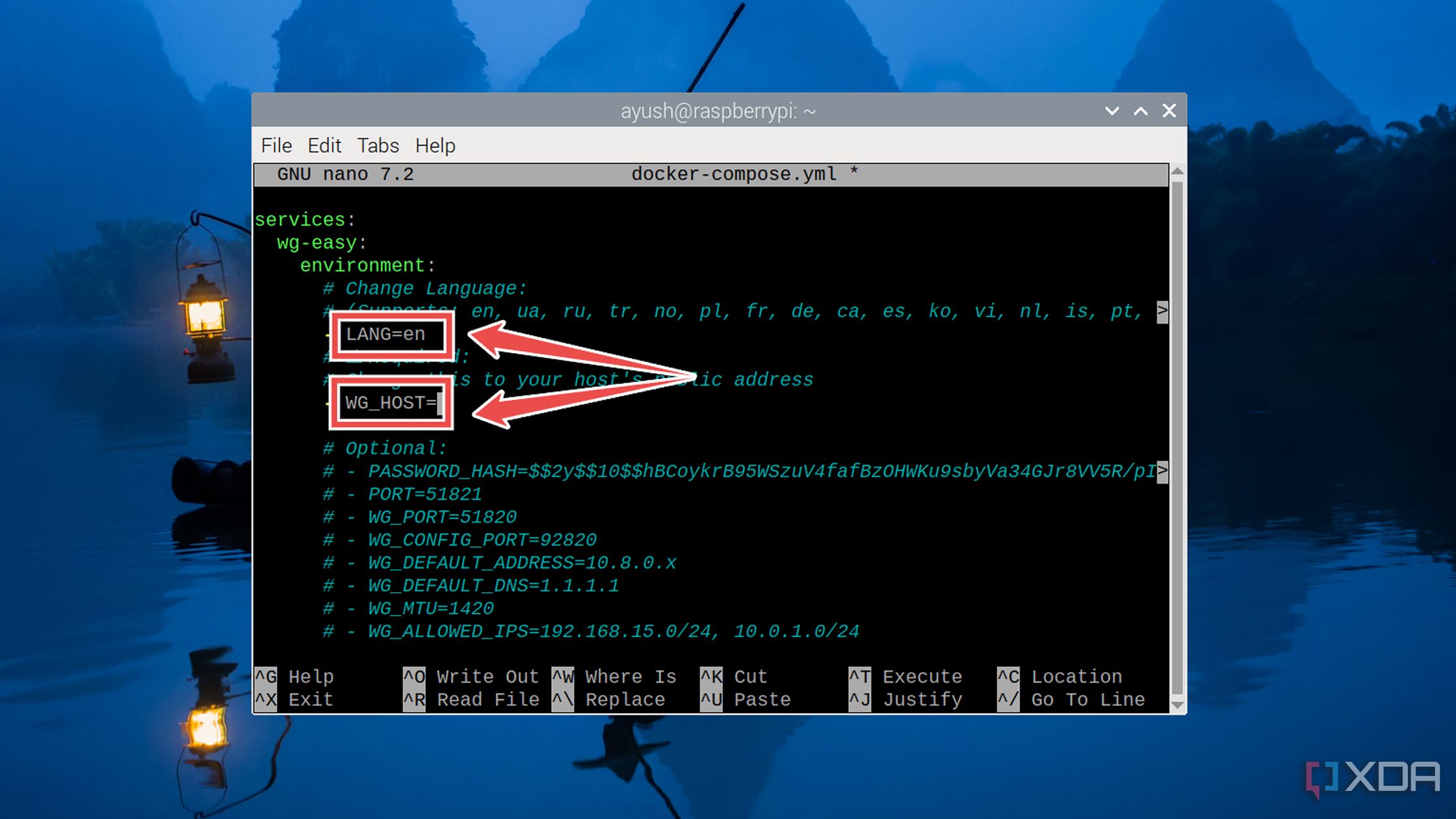

Establecer el Idioma a en e ingrese la dirección IP pública de Raspberry Pi como la opción WG_HOST.

Incluso recomiendo eliminar el # adyacente al Contraseña e ingresar una contraseña endurecida para fijar su instancia de WG-Easy.

-

Prensa CTRL+Xseguido de Yy el Ingresar secreto para ahorrar y salir del archivo de configuración.

-

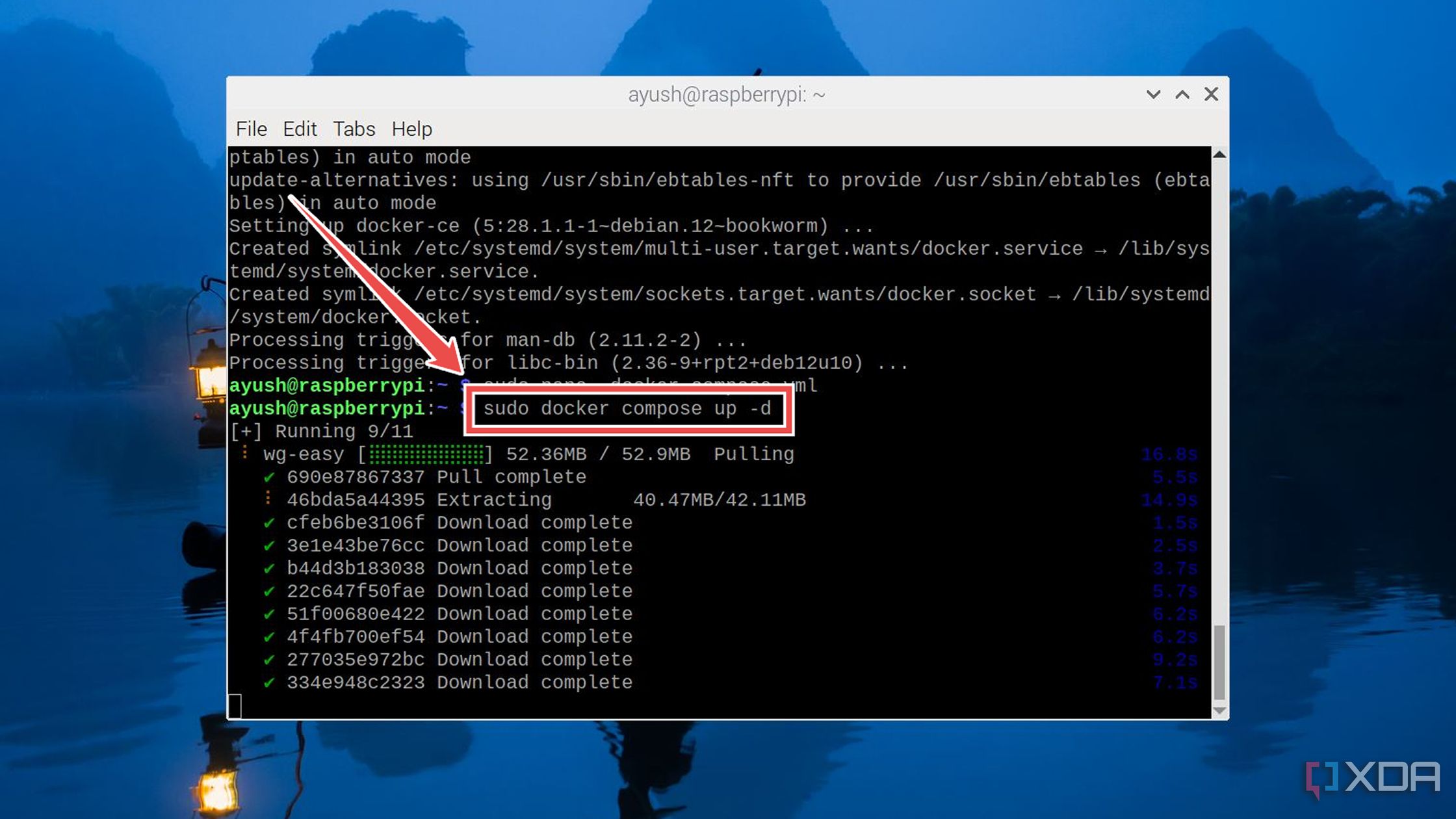

Ejecutar el Docker componiendo Comando para implementar el contenedor WG-Easy. sudo Docker componiendo up -d

Configurar un cliente adentro de WireGuard

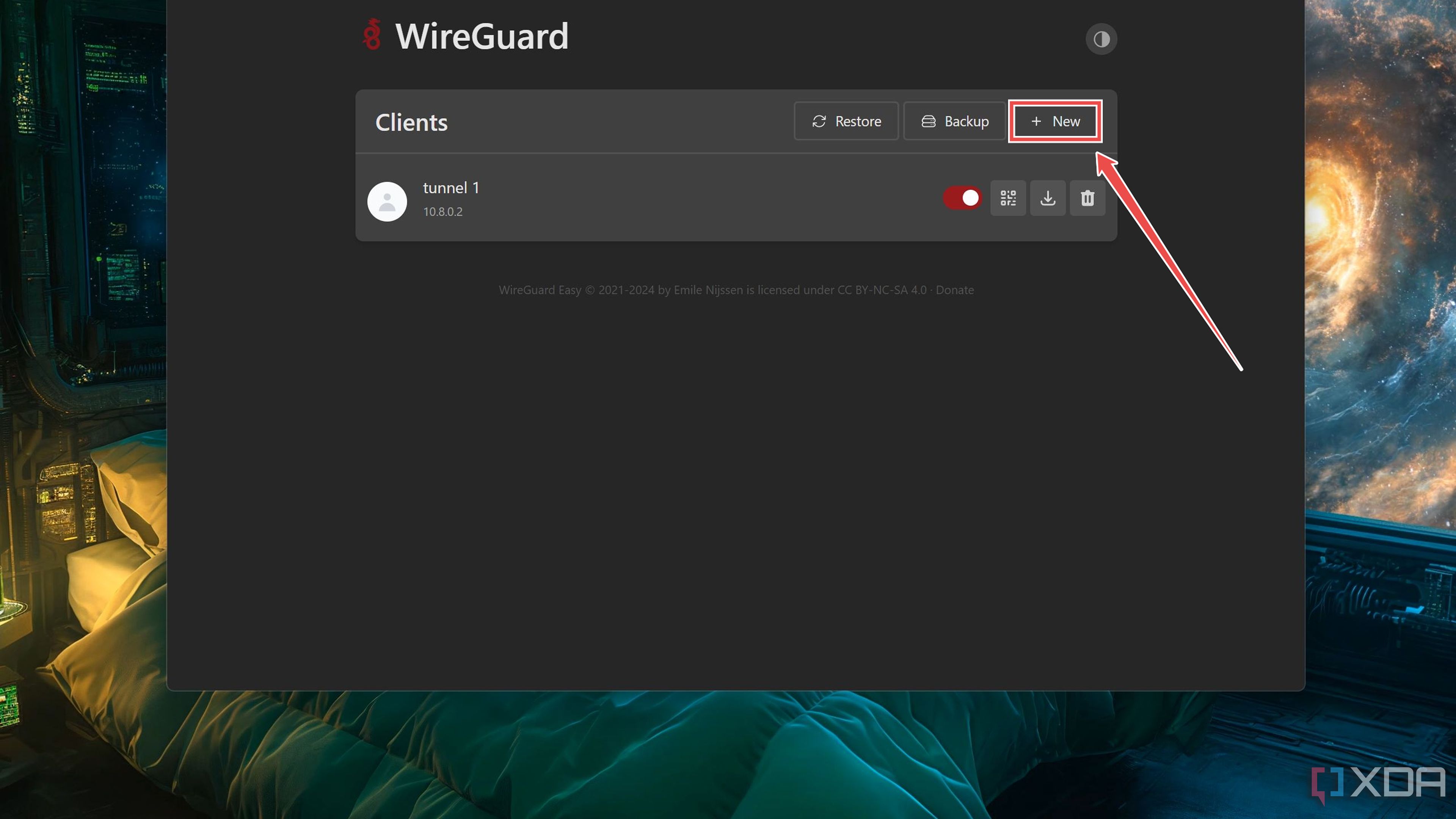

Ahora que ha implementado el contenedor de WireGuard, querrá anexar un cliente y conectar un dispositivo al servidor VPN.

-

Escriba el Dirección IP de tu frambuesa pi seguido de un colon (:) y el número de puerto 51821 Antaño de ingresar al Contraseña Te habías puesto ayer.

-

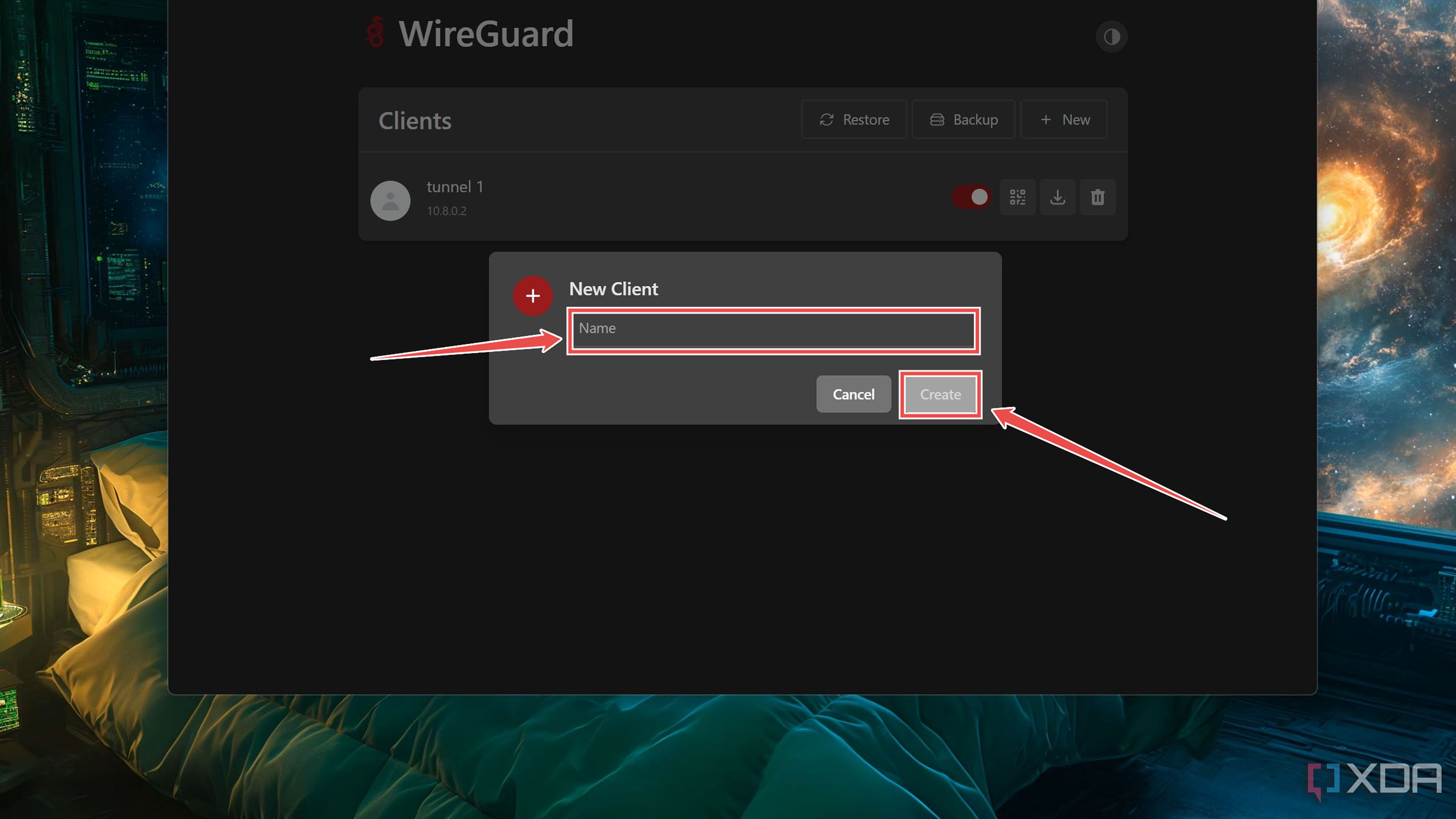

Haga clic en el Anexar Pulsador adentro de la interfaz de heredero web de WireGuard.

-

Entrar en Nombre para el Cliente y toca el Crear timbre adentro de la ventana emergente.

-

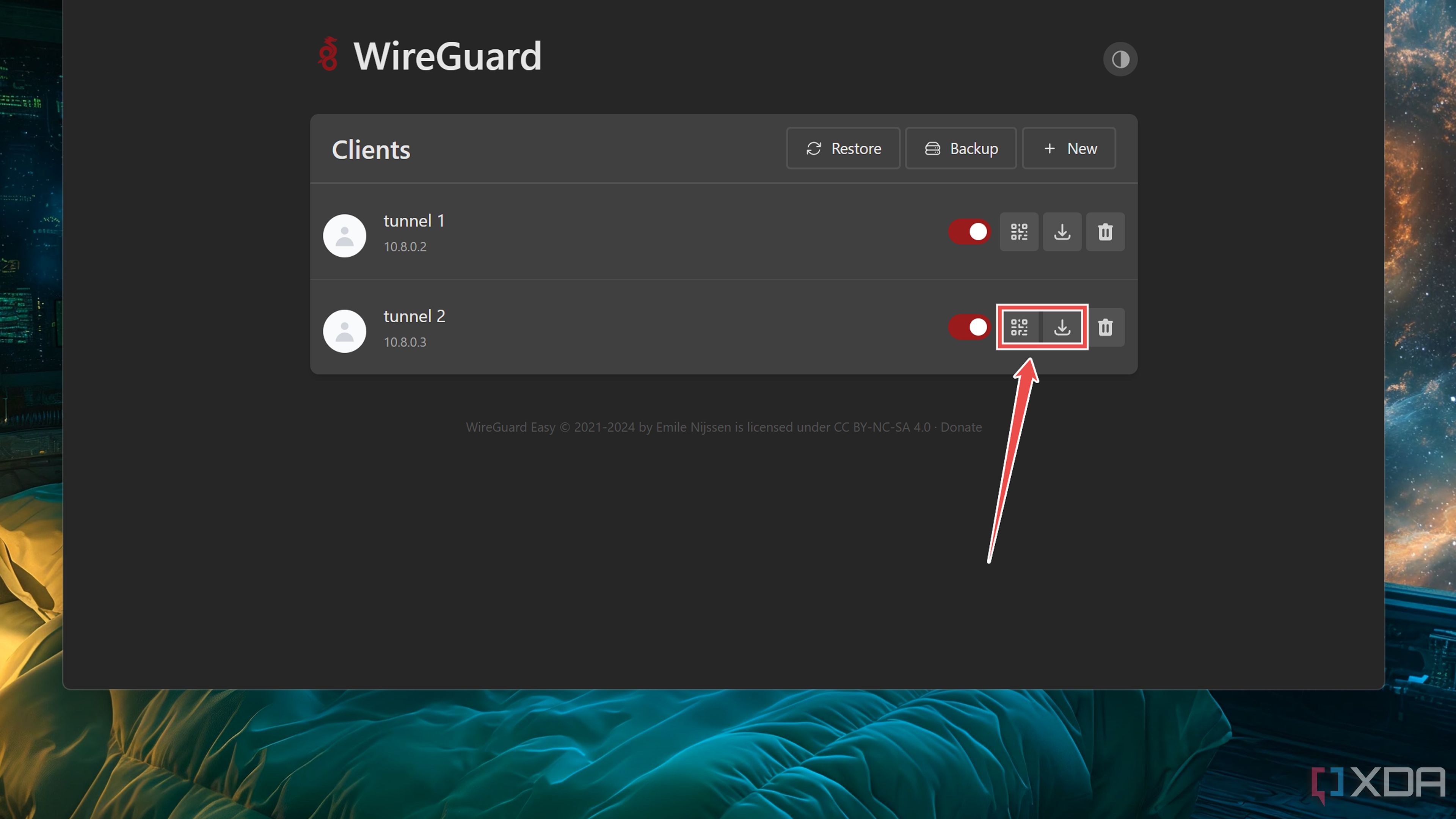

Tome el dispositivo que planea usar para consentir al laboratorio de inicio e instale el Guardaespaldas aplicación en él.

-

Dependiendo del sistema eficaz adentro del dispositivo cliente, puede usar un Código QR o Configuración archivo Para conectarse a la VPN de WireGuard.

Acceda a su laboratorio de origen de forma segura con una VPN autohospedada

Si ha seguido todos los pasos con cuidado, debería poder conectarse a su red recinto con WireGuard VPN. Si proporcionadamente, sin duda, es un método excelente y seguro para consentir a su servidor doméstico desde redes externas, deberá cerciorarse de que su ISP no admite CG-NAT.

De lo contrario, tendrá dificultades para configurar el reenvío de puertos en el enrutador de su hogar. En caso de que su red doméstica esté afectada por el flagelo de CG-NAT, recomiendo pasarse la escalera de trasero. Aunque se zócalo en los servidores de TailScale para establecer la conexión, es congruo realizable de configurar y igual de seguro, especialmente una vez que habilita la opción de retiro a escalera de trasero.

Relacionado

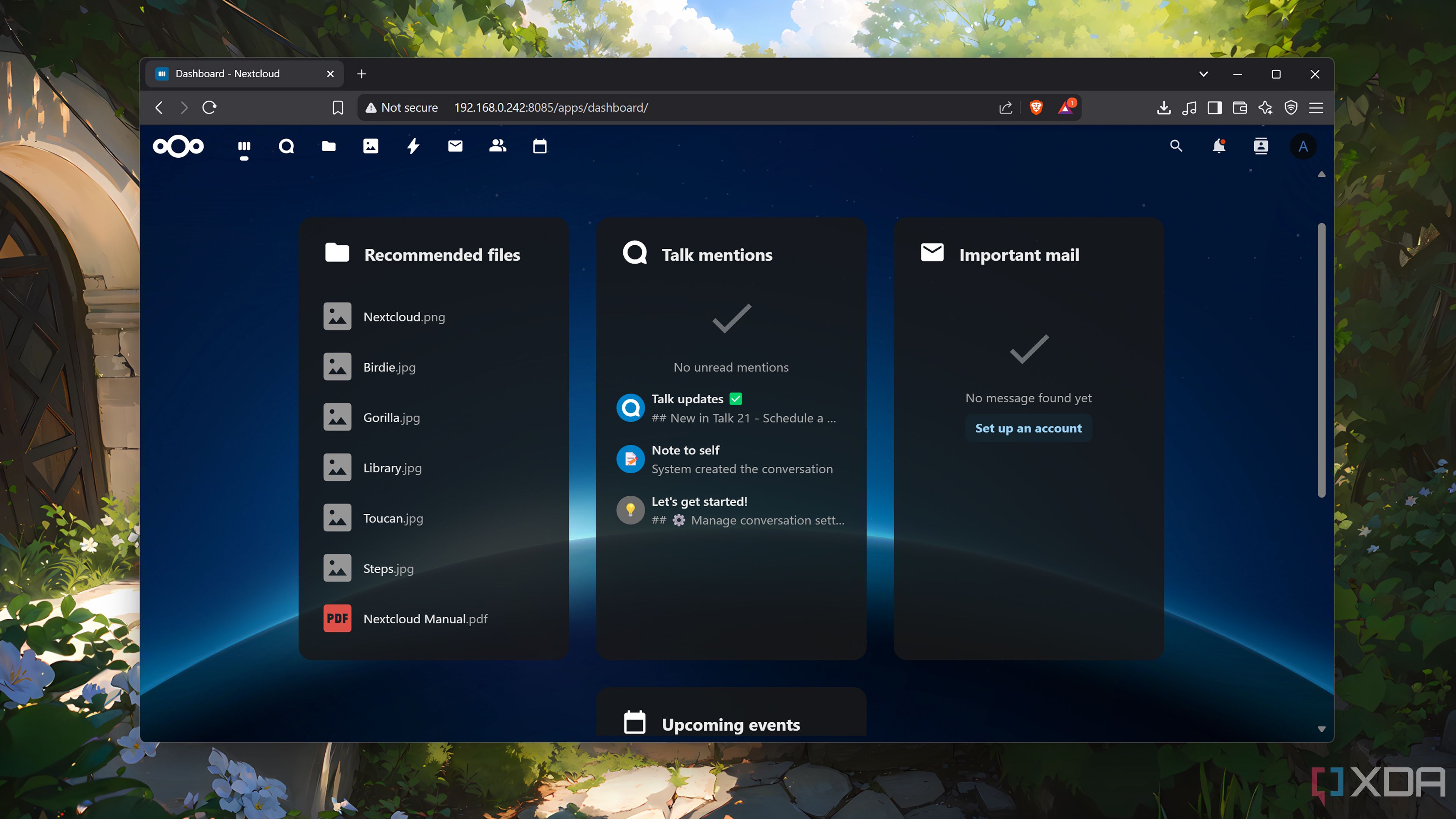

10 Servicios de calidad de vida.

Hacer su vida más realizable implementando estas aplicaciones bártulos en su servidor doméstico