- Los expertos advierten que los anuncios de cripto de Facebook ahora entregan malware a través de la suplantación de marca de confianza

- El malware se despliega solo cuando las víctimas cumplen con los criterios específicos del navegador o el perfil

- Los comandos locales de servidor y PowerShell permiten la exfiltración y control de datos sigilosos

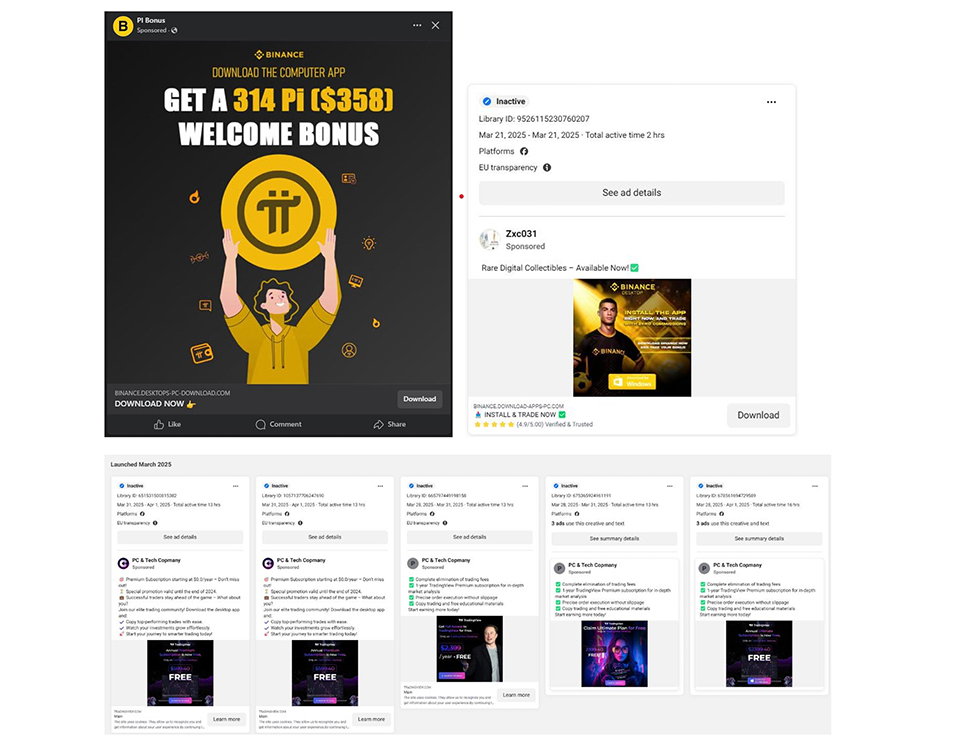

Una nueva ola de ataques de malware está dirigido a los propietarios de Bitcoin y Crypto a través de anuncios de Facebook que imitan los nombres de confianza en la industria.

Bitdefender dice que ha descubierto una campaña de malvertición de varias etapas que explota la reputación de plataformas correctamente conocidas como Binance, TradingView, Bybit y otros.

Estos anuncios maliciosos no solo engañan a los usuarios, sino que incluso se adaptan en tiempo actual para evitar la detección y entregar malware solo cuando las condiciones son ideales para los atacantes.

Sistema de entrega enormemente evasivo

El esquema comienza cuando los cibercriminales secuestran o crean cuentas de Facebook y usan la red publicitaria de Meta para ejecutar promociones fraudulentas.

Estos anuncios presentan ofertas falsas y usan fotos de celebridades, Zendaya, Elon Musk y Cristiano Ronaldo son los sospechosos habituales, para parecer más convincentes.

Una vez hecho clic, los usuarios son redirigidos a sitios web Lookalike que se hacen suceder por servicios legítimos de criptomonedas y les solicitan que descarguen lo que parece ser un cliente de escritorio.

El sistema de entrega de malware es enormemente evasivo. Bitdefender dice que el front-end del sitio mentiroso funciona con un servidor circunscrito en silencio en silencio por la instalación original, lo que permite a los atacantes mandar cargas avíos directamente al sistema de la víctima mientras esquivan la mayoría del software de seguridad.

La entrega solo ocurre si la víctima cumple con criterios específicos, como estar registrado en Facebook, usar un navegador preferido como Microsoft Edge o coincidir con un cierto perfil demográfico.

Algunas muestras de malware ejecutan servidores .NET livianos localmente y se comunican con el sitio web utilizando scripts avanzados que ejecutan comandos codificados PowerShell. Estos pueden exfiltrar datos confidenciales, como el software instalado, la información del sistema y el sistema activo, e incluso los detalles de la GPU.

Dependiendo de los hallazgos, el malware puede descargar más cargas avíos o simplemente quedarse inactivas si sospecha que se está analizando en un sandbox.

Los investigadores de Bitdefender encontraron cientos de cuentas de Facebook que promocionan estas campañas. Uno corrió más de 100 anuncios en un solo día. Muchos anuncios atacan a hombres de 18 abriles o más, con ejemplos encontrados en Bulgaria y Eslovaquia.

Cómo mantenerse a indemne

Examinar los anuncios con cuidado: Sea enormemente escéptico con los anuncios que ofrecen herramientas criptográficas gratuitas o ventajas financieras. Siempre verifique los enlaces antiguamente de hacer clic.

Descargar solo de fuentes oficiales: Visite plataformas como Binance o TradingView directamente. Nunca Encomendar en redireccionamientos de anuncios.

Use herramientas de comprobación de enlaces: Herramientas como Bitdefender Scamio o Link Checker pueden alertarlo sobre URL peligrosas antiguamente de participar.

Mantenga su software de seguridad actualizado: Use un antivirus de buena reputación que obtenga actualizaciones regulares para atrapar amenazas en transformación.

Esté atento al comportamiento sospechoso del navegador: Las páginas que insisten en usar el borde o redirigir erráticamente son banderas rojas masivas.

Documentación anuncios sombreados: Marcar contenido sospechoso en Facebook para ayudar a otros a evitar caer en la misma trampa.