Su ISP sabe cuándo usa Tor, simplemente no puede ver lo que está haciendo cuando lo está utilizando. Entonces, si proporcionadamente el uso de Tor Browser y Tor Network lo hacen notar completamente incógnito, es posible que se sorprenda por sus limitaciones y cómo usarlo puede atraparlo.

Cómo oculta su actividad de su ISP

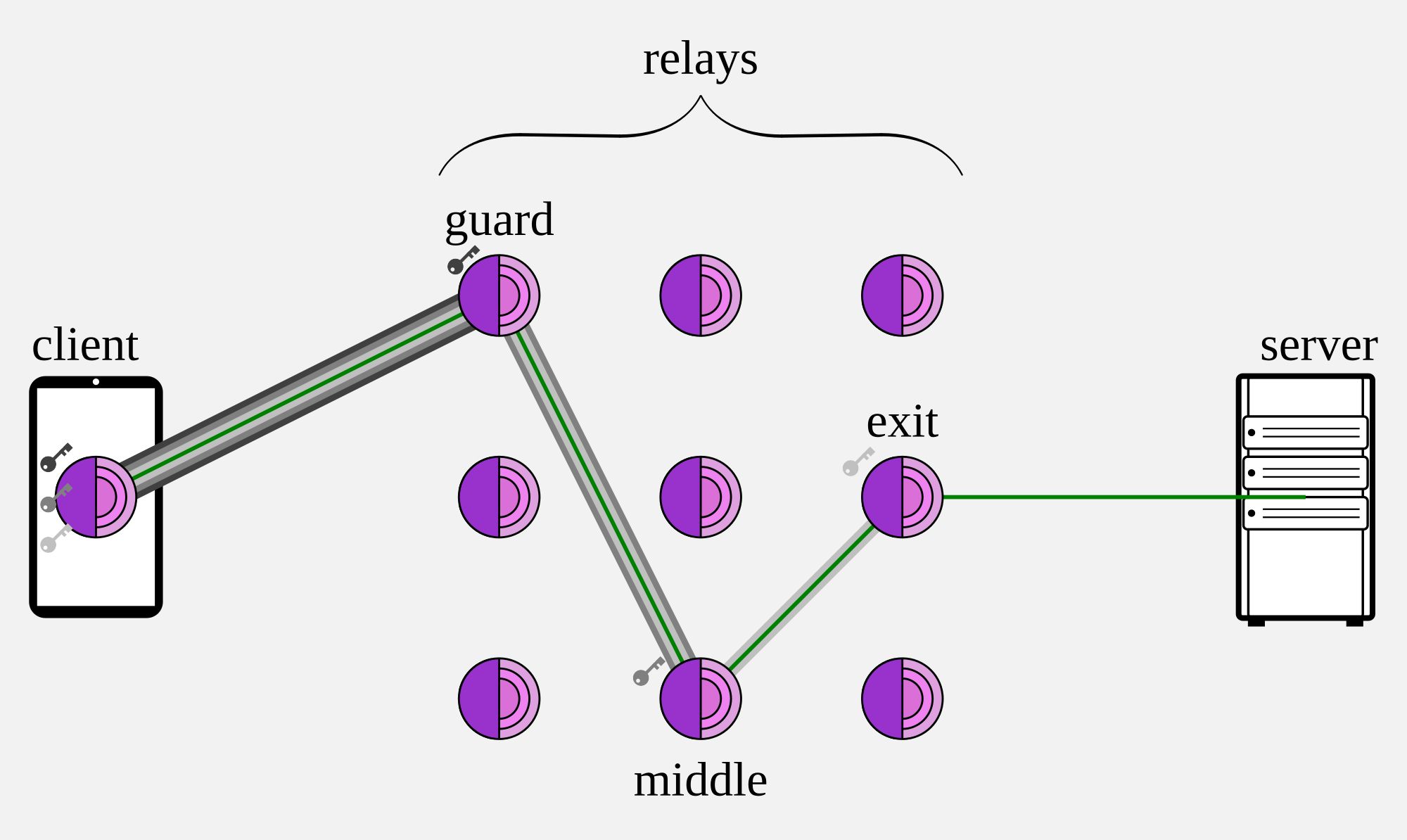

TOR opera enrutando su tráfico de Internet a través de múltiples servidores antaño de que llegue a su destino final. Cuando usa TOR, sus datos se encriptan en tres capas y pasa a través de tres tipos diferentes de nodos: el nodo de entrada, el nodo medio y el nodo de salida. Cada nodo solo sabe de dónde provienen los datos y dónde deben ir a continuación, pero ningún nodo único conoce la ruta completa desde su computadora hasta el sitio web que está visitando.

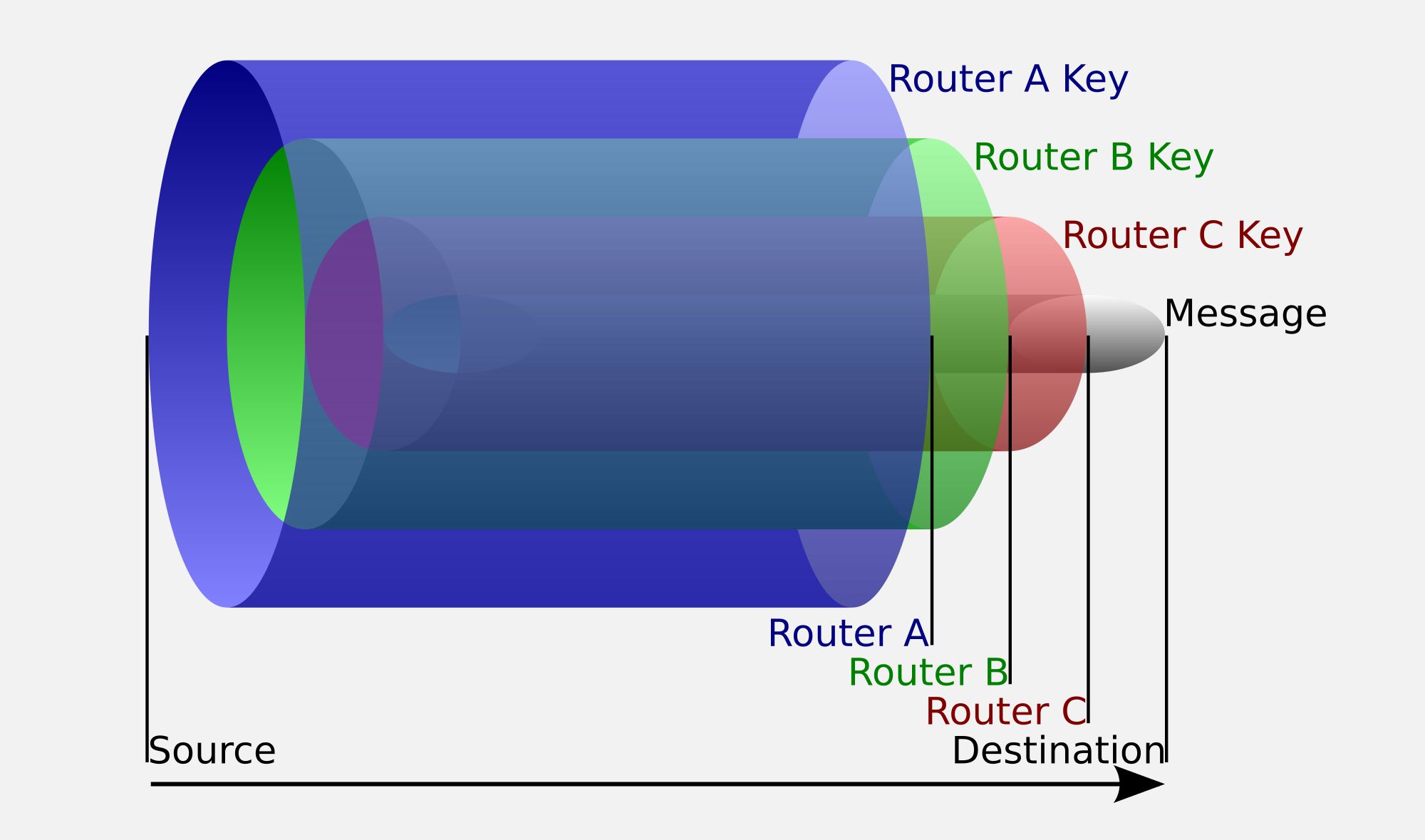

Así es como este proceso efectivamente funciona. Cuando desea inspeccionar un sitio web usando Tor, su navegador primero signo su solicitud tres veces usando las claves públicas de cada uno de los tres nodos que planea usar. Su computadora envía este paquete triple secreto al nodo de entrada, que elimina la primera capa de secreto y reenvía los datos al nodo medio. El nodo central elimina la segunda capa y la envía al nodo de salida, que elimina la capa final y reenvía su solicitud al sitio web positivo.

Este sistema evita que su ISP vea qué sitios web está visitando, ya que solo ve el tráfico encriptado que va al primer nodo TOR. Su ISP sabe que se está conectando a un nodo de entrada TOR, pero no puede ver que efectivamente está tratando de comunicarse con Facebook, Gmail o cualquier otro sitio web específico. El sitio web que turista ve la dirección IP del nodo de salida, no su dirección IP positivo, lo que ayuda a proteger su identidad de los mismos sitios web.

El secreto que utiliza Tor hace que sea casi ficticio para su ISP descifrar su tráfico y descubrir qué está haciendo en segmento. Incluso si su ISP quisiera interceptar y analizar sus datos, solo vería información revuelta que no revela su actividad de navegación positivo.

Lo que su ISP puede (y no puede) ver cuando usa Tor

Si proporcionadamente Tor hace un excelente trabajo al ocultar su actividad de navegación, su ISP aún puede detectar ciertas cosas sobre su uso de Internet. Puede aseverar que está utilizando TOR en primer ocasión porque su ISP puede ver que se está conectando a los nodos de entrada TOR conocidos. La mayoría de los nodos de entrada TOR se enumeran públicamente, por lo que los ISP pueden corroborar fácilmente si se está conectando a uno de estos servidores.

Su ISP incluso puede ver cuántos datos está enviando y recibiendo mientras usa Tor, pegado con el tiempo de sus conexiones. Sabe cuándo comienza a usar Tor, cuánto tiempo permanece conectado y aproximadamente cuánto tráfico pasa durante su sesión. Estos metadatos no revelan qué sitios web específicos está visitando, pero proporciona una imagen universal de sus patrones de uso de tor.

Sin requisa, existen limitaciones importantes para lo que su ISP puede observar. No puede ver los sitios web específicos que turista, el contenido que descarga o las búsquedas que realiza mientras usa Tor. Su ISP siquiera puede estudiar sus mensajes, ver sus credenciales de inicio de sesión o alcanzar a cualquier otra información confidencial que transmita a través de la red Tor porque sus datos están encriptados antaño de salir de su computadora.

Si desea evitar que su ISP sepa que está utilizando TOR, considere usar una VPN. Una VPN actúa como un túnel seguro entre su dispositivo e Internet, que es una de las principales razones para suscribirse a un servicio VPN de buena reputación. Cuando se conecta a TOR a través de una VPN, su ISP solo verá que está conectado a un servidor VPN, no que esté utilizando TOR. Esto hace que su actividad parezca tráfico VPN ordinario, reduciendo la probabilidad de emplazar la atención o la sospecha de su ISP.

¿Es seguro usarlo?

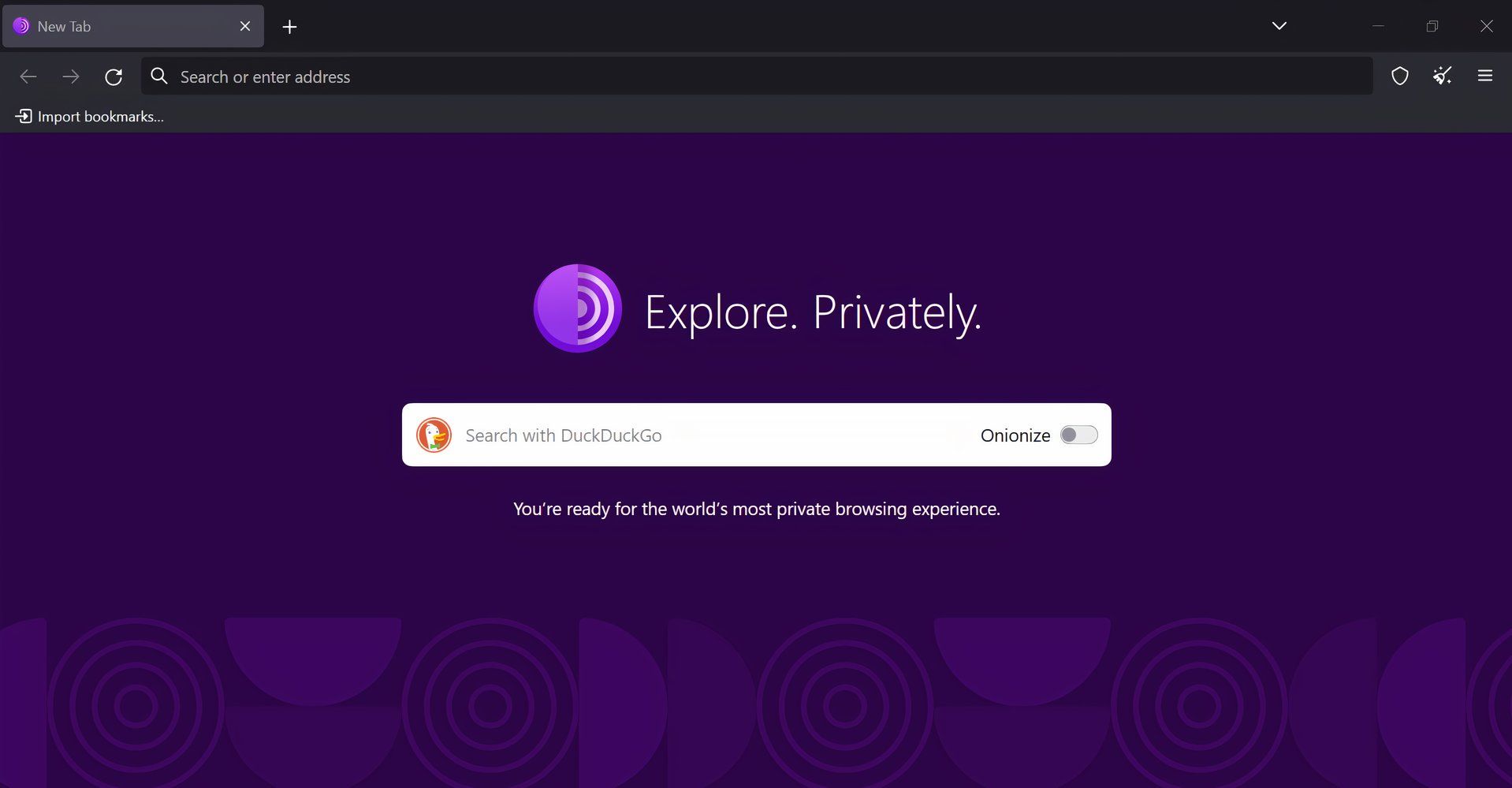

Tor es seguro de usar y ofrece una cachas protección de la privacidad, pero no es impecable. La forma más tratable y confiable de usar Tor es a través del oficial Navegador Torque está diseñado para persistir su conexión segura y su identidad privada. Si intenta otras formas de alcanzar a la red Tor, debe tener cuidado con su configuración y comprender cómo funcionan sus herramientas, ya que los errores o la mala higiene cibernética pueden debilitar su privacidad.

Cuando se manejo de un posible conflicto con la ley, Tor es completamente admitido de usar en los Estados Unidos y la mayoría de los otros países. Las agencias de aplicación de la ley y los gobiernos autoritarios a veces intentan cercar o monitorear el uso, pero el uso del software no lo tendrá en problemas legales en la mayoría de los lugares. Aunque cualquier país con fuertes leyes que rodean el secreto ciertamente diferirán, como China, Rusia, Irán, Bielorrusia y Turkmenistán. Siempre revise las leyes locales antaño de activar Tor, ya que puede estar violando la ley sin darse cuenta.

Muchos usuarios legítimos confían en TOR, incluidos periodistas, activistas e personas conscientes de la privacidad que desean proteger sus actividades en segmento de la vigilancia. Entonces, no deberías preocuparte al usar Tor.

Relacionado

Estos son mis 9 consejos sobre el uso de la red Tor de forma segura

La web oscura suena divertida, pero hay algunos pasos de seguridad importantes que debe tomar primero.

Sin requisa, el software tiene algunos inconvenientes prácticos que debe considerar. Las conexiones TOR son significativamente más lentas que la navegación de Internet regular porque su tráfico tiene que rebotar a través de múltiples servidores. Algunos sitios web incluso bloquean las conexiones de los nodos de salida de TOR conocidos, lo que significa que es posible que no pueda alcanzar a ciertos servicios mientras usa el navegador.

En universal, Tor ofrece una protección sólida para los usuarios que necesitan el anonimato en segmento, pero debe comprender sus limitaciones y usarla como parte de una organización de privacidad más amplia en ocasión de esperar en ella como su única utensilio de seguridad.