No hacer un esfuerzo activo para proteger sus correos electrónicos puede resultar en una puerta abierta que sea demasiado tentador para que los hackers se resistan. Felizmente, encender esta configuración ayudará a mantenerlos fuera, y no tardan mucho en ponerse en funcionamiento.

6

2fa a través de una aplicación de autenticador

Una de las formas más fáciles de achicar el peligro de que sus correos electrónicos pirateen es habilitando la autenticación de dos factores (2FA). Incluso si un hacker adivina correctamente su contraseña, tendrá que repasar su identidad de otra guisa a la que probablemente no tendrán paso. Es una de las mejores formas de autenticación multifactor (MFA).

Puede activar 2FA de muchas maneras, pero le recomiendo usar una aplicación Authenticator. Por ejemplo, uso Google Authenticator. Muchas herramientas de Administrador de contraseñas tienen su propia traducción, y las diferencias entre ellas son pocas y distantes.

Una vez que haya activado 2FA a través de una aplicación de autenticador, generalmente verá un código en constante cambio que tendrá que ingresar cuando se le solicite. En algunos casos, puede escanear un código QR en su lado.

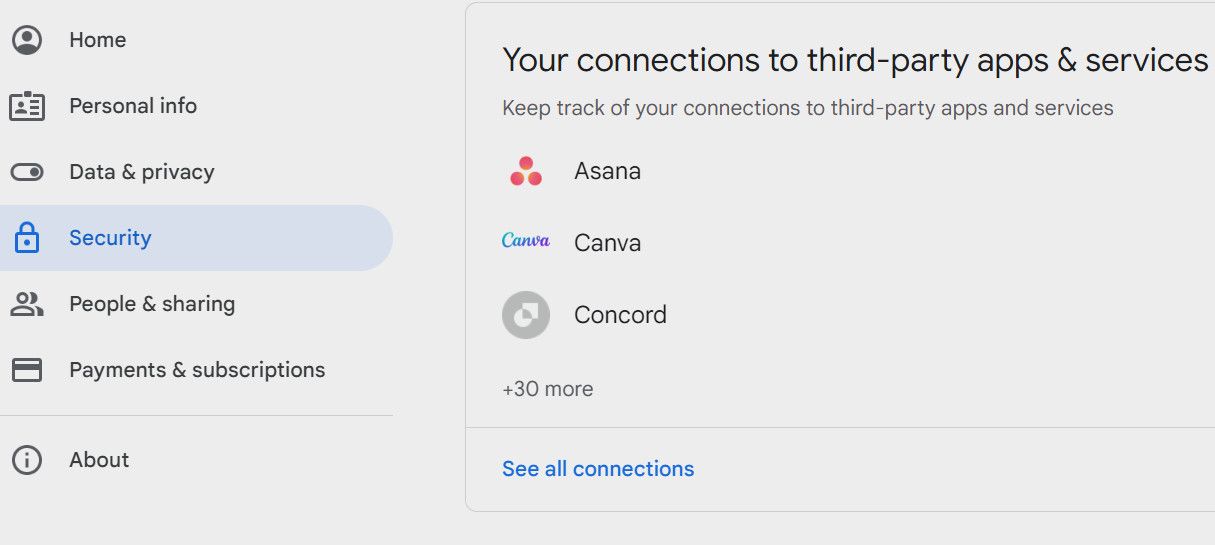

Iniciar cuenta en cuentas con su dirección de correo electrónico a menudo es más claro que configurar un perfil separado y crear una nueva contraseña. Pero si aceptablemente es útil iniciar sesión fácilmente en los servicios que usa con frecuencia, proporcionar paso a herramientas de terceros a su correo electrónico puede ponerlo en peligro.

Si aceptablemente muchas herramientas que use con su correo electrónico tendrán infraestructuras de seguridad sólidas, este no es el caso para todos ellos. Debe tener un cuidado particular al registrarse en nuevas herramientas que aún no se han probado durante períodos prolongados. Si la aplicación o servicio más tarde se vuelve obsoleta y ya no recibe actualizaciones, los piratas informáticos podrían exponer este defecto.

Solo mantenga el paso a las herramientas de terceros que usa con frecuencia. Puede ir a la configuración de su cuenta de correo electrónico y eliminar el paso a las aplicaciones a las que ya no desea alcanzar; Haz el rutina de hacer esto al menos una vez cada pocas semanas. Tome las mismas precauciones al iniciar sesión con sus inicios de sesión sociales además.

4

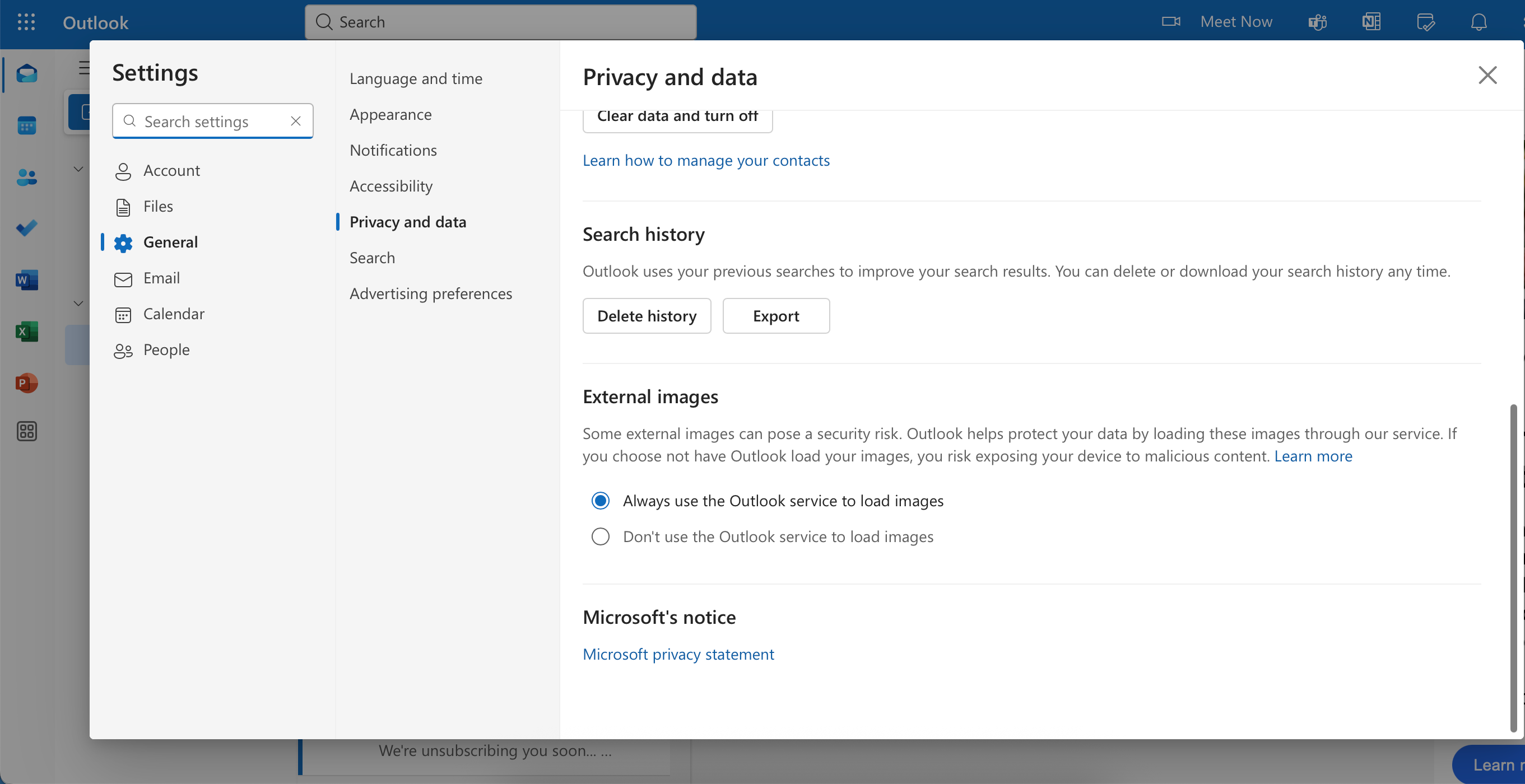

Uso de la función de carga de imágenes externas de su correo electrónico

Si aceptablemente normalmente aceptablemente, las imágenes externas a veces pueden presentar una amenaza de seguridad y una disculpa de piratería. Por ejemplo, los cibercriminales pueden inyectar código o amplificar píxeles de seguimiento al correo no deseado que envían. A menos que confíe al 100% en el remitente (o evidentemente es de una cuenta de empresa verificada), debe pisar con cuidado al alcanzar a imágenes externas en su correo electrónico.

El uso del cargador de imágenes de su cliente de correo electrónico puede achicar el peligro de piratería asegurando que sus datos se mantengan seguros. Por ejemplo, Outlook tiene una característica que le permite hacer con precisión esto.

-

Ir a Configuración> Privacidad y datos> Imágenes externas.

-

Marque el círculo al costado de Utilice siempre el servicio Outlook para cargar imágenes.

No usar esta utensilio es uno de los muchos errores de seguridad de correo electrónico que puede cometer. Si su cliente de correo electrónico no tiene una característica de este tipo, es posible que desee considerar cambiar a un servicio diferente.

3

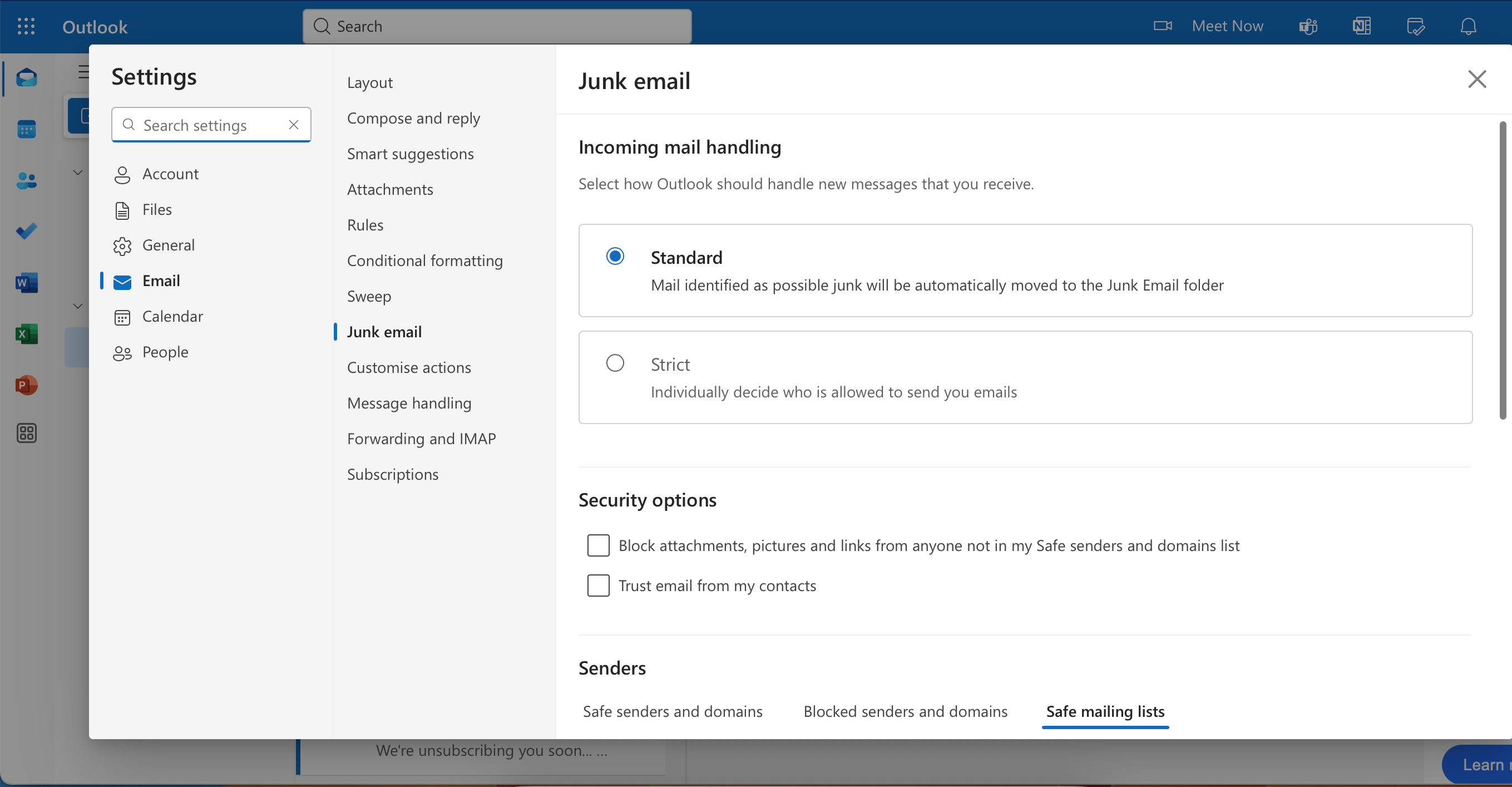

Manejo de correo electrónico entrante exacto

Desafortunadamente, su cuenta de correo electrónico es el punto de partida para muchas estafas. Es probable que reciba más correos electrónicos de estafa y phishing que correspondencia positivo, lo que significa que necesita su cuenta de correo electrónico y servicio para tener un gran filtro de spam. Si aceptablemente muchos clientes de correo electrónico son buenos para filtrar los correos electrónicos de spam y phishing, no atraparán todo, y siquiera deberían fiarse en ellos para que lo hagan.

En cambio, debe usarlos como filtro auténtico, pero luego tomar las cosas en sus propias manos. La mayoría de los clientes de correo electrónico le permiten nominar individualmente quién puede enviarle correos electrónicos, utilizando un enfoque de la relación blanca.

Transmitido que tiene control total sobre quién puede enviarle correos electrónicos, es menos probable que sea víctima de piratear. Encima, se protegerá de otras amenazas de seguridad por correo electrónico, como el phishing.

2

Separación de accesorios

Si aceptablemente el interrupción de imágenes externas ayudará a achicar sus posibilidades de ser pirateado, es posible que desee dar un paso más y rodear los archivos adjuntos de los remitentes en los que no confía. Con algunas herramientas, puede rodear a cualquiera que no esté en su SafeList para enviarle imágenes, documentos y otro contenido que pueda representar una amenaza de seguridad.

Encima de amplificar remitentes seguros, puede permitir accesorios de personas en sus contactos o en su relación de dominios de confianza. Encima, tiene la opción de amplificar listas de correo seguras. No necesita todas estas características habilitadas, pero al menos una de ellas encendidas es una buena idea.

1

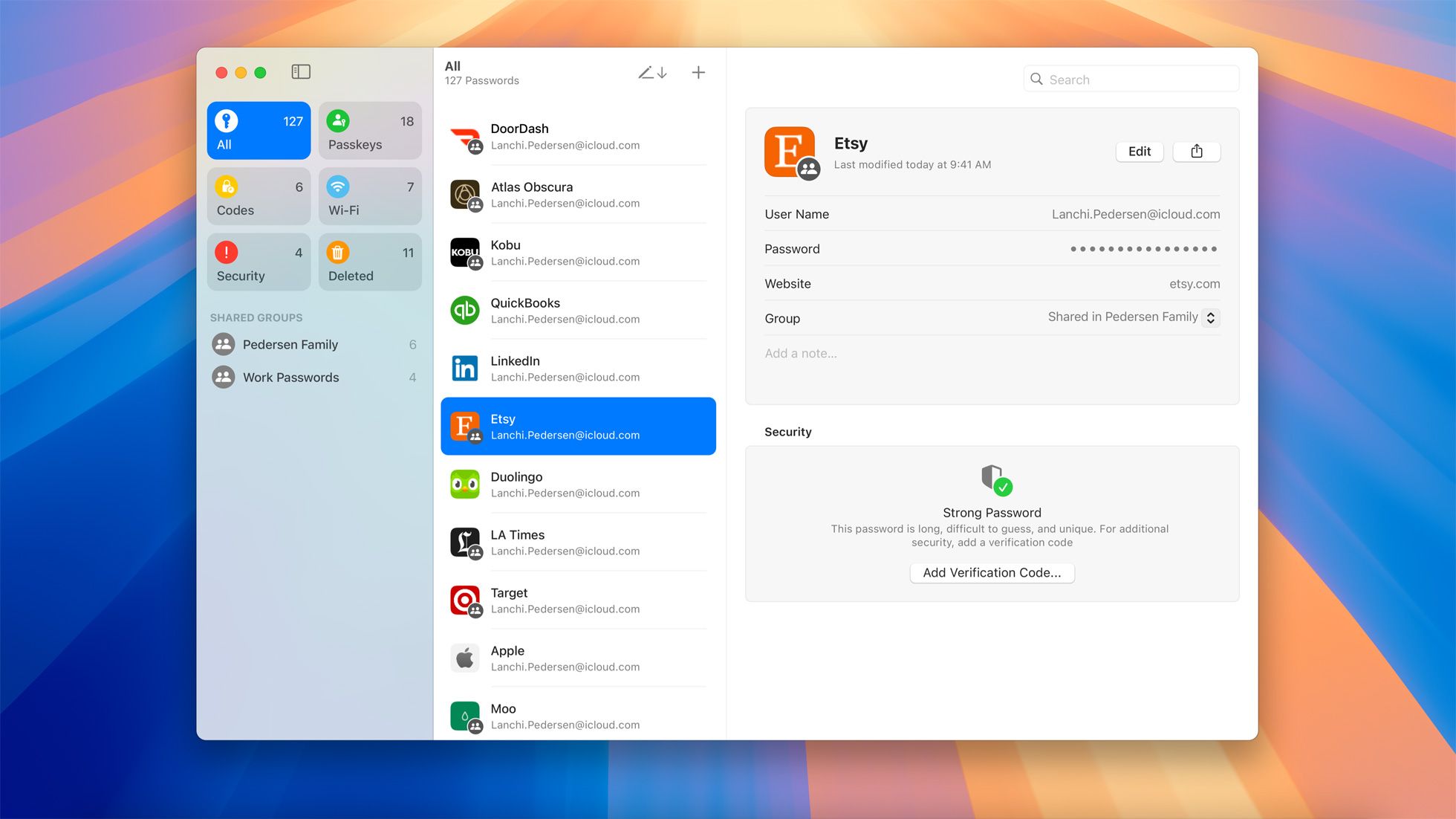

Contraseñas seguras

Incluso con cada forma de autenticación en radio, tener contraseñas seguras sigue siendo una de las mejores maneras de evitar que su cuenta de correo electrónico sea pirateada. En estos días, es más claro que nunca; Las aplicaciones de vivientes de contraseñas, como Apple Passwords, crearán una contraseña difícil de obtener para usted en menos de un minuto.

Todas las contraseñas de su cuenta de correo electrónico deben ser originales. Incluso si su contraseña es difícil de adivinar en una cuenta, no debe reutilizarse. Si sus datos se comprometen alguna vez, aumentará innecesariamente la amenaza de piratear contra múltiples cuentas.

Igualmente puede cambiar a PassKeys, que, adquisiciones que protegen de los piratas informáticos, además pueden comportarse como una alternativa de contraseña resistente a phishing.

Proteger su cuenta de correo electrónico de los piratas informáticos no necesita ser extenuante. Con algunos pasos simples, puede ayudar su información segura y continuar recibiendo los beneficios del correo electrónico con menos inconvenientes. Añadir múltiples capas de seguridad reducirá las posibilidades de que poco malo suceda aún más.